È possibile visitare un sito Web con Chrome su Ubuntu e fare in modo che quel sito esegua il codice shell sulla mia macchina senza scaricare nulla in modo esplicito né fare clic su alcune domande / popup di esecuzione di Chrome? Se sì, puoi spiegare usando un esempio specifico?

Ho letto alcuni articoli interessanti:

-

link

- Articolo di Ubuntu

- Puoi ottenere virus solo visitando un sito web in Chrome?

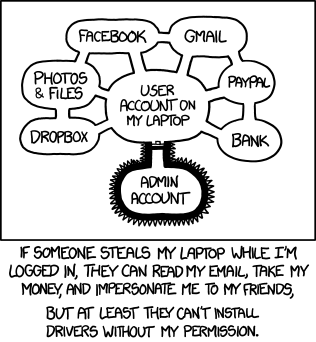

Ho letto anche articoli su come Linux imposta i privilegi non root / non-admin e i suoi benefici. Ma non è così inutile se sono preoccupato per un utente malintenzionato che vede i miei dati personali nella mia home directory? ($ HOME / *)

Da cosa voglio protezione:

- Non riesco a recuperare i miei file sotto $ HOME

- Non è in grado di identificare i tasti / keylogger durante l'utilizzo di una scheda di Chrome diversa o l'utilizzo di una qualsiasi delle mie app di Ubuntu come / usr / bin / ssh

Credo che almeno una volta la sandbox di Chrome sia stata violata. Non sono sicuro di cosa implichi esattamente.

Il post di Ubuntu sopra dice che il sandboxing di Chrome "impedisce al tuo sistema di eseguire automaticamente codice errato sul tuo sistema." Intende che se la sandbox di Chrome viene ignorata, l'utente malintenzionato può ancora salvare un file , ad esempio, nella mia ~ / cartella di download? Inoltre, sta dicendo che, poiché Chrome è abbastanza intelligente, Chrome non tenterà mai di eseguire uno script binario / bash da solo?

Questi post sono carini, ma sto cercando di capire i meccanismi dietro le quinte, e un esempio molto specifico mi aiuterà a chiarirlo.

Grazie.