Dì che la NSA consegna Comodo e NSL e li obbliga a rinunciare a tutte le loro chiavi di firma ea qualsiasi altra cosa di cui hanno bisogno. Quindi fai questo ad ogni altra compagnia CA. Quali sarebbero gli effetti collaterali di questo?

Se la NSA ha costretto ogni US Cert Authority a consegnare le proprie chiavi quale sarebbe la minaccia?

4 risposte

Questo è simile a quello che sta accadendo nel Regno Unito in questo momento con la Legge sui poteri investigativi , che dà al Regno Unito governo il potere di effettuare in modo efficace attacchi man-in-the-middle contro ogni cittadino del Regno Unito. Un utente del gruppo di sicurezza @Matthew fornisce un ottima risposta qui che spiega come si verificherà una cosa del genere. Anche se nel Regno Unito è più probabile che costringano i cittadini a installare il loro certificato piuttosto che costringere le aziende a consegnare il loro.

Detto questo, sarebbe altamente improbabile che l'NSA potesse fare questo, le CA non sono tutte situate sotto la giurisdizione del governo degli Stati Uniti.

Se ciò dovesse accadere potrebbero essenzialmente eseguire attacchi man-in-the-middle / intercettare e decrittografare qualsiasi traffico HTTPS di loro scelta ( se hanno ottenuto ogni CA da rispettare). Saranno in grado di leggere tutto il traffico HTTPS. Quindi le tue conversazioni, le tue informazioni bancarie, qualsiasi cosa e ogni cosa sarebbero loro tanto quanto le tue. Come @John Deters menzionato nei commenti, "Tutte le cose brutte potrebbero accadere".

A meno che non sia stato richiesto dalla legge, ci sarebbero dei modi per garantire che il traffico non venga snoopato o modificato, anche se contengono tutte le chiavi. Le VPN sono a senso unico, in grado di crittografare il tuo traffico con una chiave che non reggono. Ma questo non garantirebbe sicurezza in un mondo in cui l'NSA ha questo tipo di potere.

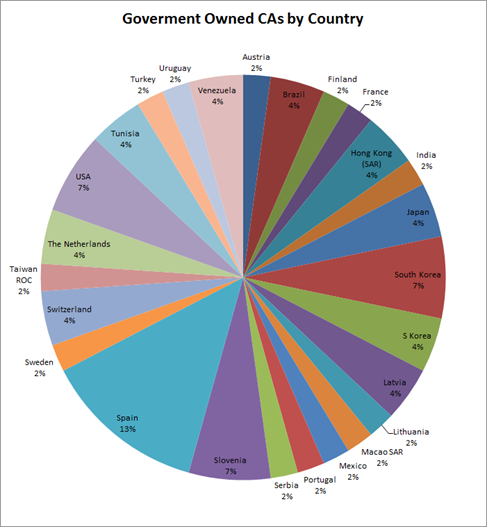

Hanno già questa capacità. A partire dall'11 marzo 2011 ci sono 46 Certificati di Root posseduti e gestiti dal governo nel programma Microsoft Root, gli Stati Uniti rappresentano il 7% di questo. Ciò significa che queste CA possono firmare un certificato valido per qualsiasi sito Web e un computer Windows si fida di esso, anche se è stato originariamente firmato da LetsEncrypt o Comodo. Il governo degli Stati Uniti ne gestisce uno chiamato Federal PKI, sebbene sia non considerato attendibile da tutti i browser . Vi sono stati diversi episodi di CA disoneste che hanno firmato certificati per siti Web per i quali non è previsto l'accesso. Una CA governativa canaglia può fare lo stesso.

C'è,tuttavia,unmodoperisitiwebdilimitareparzialmentelacapacitàdelleCAdiabusaredelloropotere,chiamatobloccodellachiavepubblica.Unserverpuòinviareun'intestazionecontenenteun'improntadigitale,dicendoalbrowserdifidarsisolodiquell'improntadigitaledaquelmomentoinpoi,ancheseunaCA"fidata" in seguito fornirà un altro certificato perfettamente valido con un'altra impronta digitale. Quando viene inviato dal server, il browser si fiderà di esso per un periodo di tempo specificato dalle intestazioni HTTP. Si chiama dynamic pinning della chiave pubblica o HPKP (HTTP Public Key Pinning).

Un problema con HPKP è che si basa su TOFU (Trust On First Use), ovvero che un browser non sa quale impronta digitale considerare attendibile fino al primo collegamento. Il presupposto è che la prima connessione sarà a un server senza compromessi e che in futuro potrebbe presentarsi una situazione MITM. È molto buono, ma non perfetto. Un altro problema è che gli amministratori di sistema possono rischiare di "bricking" il loro sito web. Immagina se invii accidentalmente la chiave pubblica sbagliata, con una data di scadenza impostata su un anno o su molti anni. Ogni browser che si collega tra quel momento e il momento in cui correggono il problema, da quel momento in poi, rifiuterà di connettersi al proprio sito perché considera la propria impronta digitale come falsa. Molti amministratori di sistema non vogliono rischiare. Il modo corretto per testare HPKP è impostare la data di scadenza su diversi secondi, quindi, nel peggiore dei casi, "brick" il sito per alcuni secondi. Questa mentalità è sfortunata, perché HPKP è estremamente efficace nel mitigare il più grande problema con il sistema CA oggi.

C'è anche un blocco statico della chiave pubblica, in cui le chiavi pubbliche sono incorporate nei browser, che ha il vantaggio di non fare affidamento sul principio TOFU, ma è un processo lento e manuale e non si adatta bene. Funziona molto bene per le grandi aziende che possono permettersi di incorporare le loro impronte digitali nel browser e tracciarle bene, come Google, ma non il tuo sito web medio che vuole semplicemente configurare una configurazione e dimenticarla.

AFAIK, a causa del Patriot Act, la NSA può già richiedere i dati da qualsiasi sito governato dalla legge degli Stati Uniti. Per quanto mi riguarda, non ho ancora fiducia in nessun sito americano per proteggere i dati dalla NSA o da qualsiasi altra agenzia governativa degli Stati Uniti. Non riesco a indovinare perché potrebbe essere peggio che possano accedere alle informazioni scambiate se possono accedere alle informazioni decodificate sul server ...

Al momento, nessuna organizzazione governativa europea è già autorizzata a memorizzare i suoi dati fuori dall'Europa a causa di questo, e sono anche tenuti a ottenere i loro certificati dagli emittenti europei per lo stesso motivo.

Poiché solo i siti statunitensi possono essere obbligati a utilizzare certificati provenienti da un emittente di certificati statunitensi, non cambierebbe assolutamente nulla, perché i siti non statunitensi potrebbero ancora utilizzare certificati non statunitensi sconosciuti alla NSA, e i siti statunitensi devono già divulgare i loro dati a la NSA.

Si noterebbe un uso malevolo delle chiavi (presumiamo che l'NSA faccia questo per rompere TLS su larga scala, poiché solo per pochi obiettivi ci sono opzioni molto più semplici di ottenere le chiavi CA) e gli sviluppatori del sistema operativo annullerebbero la loro fiducia in quelle chiavi abbastanza veloci. HPKP protegge dall'attacco per i siti agli utenti già connessi, o quelli precaricati nei browser (Google fa questo per loro propri siti e alcuni profili di alto profilo come Facebook, Twitter, ecc.)

Tuttavia, a lungo termine, ciò significherebbe la fine delle CA statunitensi (e forse di qualsiasi società che vende soluzioni crittografiche), e questo è davvero ciò che impedisce alla NSA di fare questo o (ab) di usare il proprio CA controllate dal governo.

Leggi altre domande sui tag certificate-authority nsa