What are the possible ways they can do that?

I principali modi in cui la polizia può ottenere i record di ricerca sono i seguenti:

-

Esaminare la cronologia del browser locale sul computer del sospetto (come hai detto).

-

Richiesti log di connessione dall'ISP, che rivelano quali siti sono stati visitati.

-

Richiesti record di connessione dai siti che hai visitato.

-

Esigenti record di ricerca dai motori di ricerca, come Google.

Is it possible for ISPs to have access to that kind of information? My understanding is that anything over SSL isn't easy to decipher unless there is some kind of MITM attack.

TLS crittografa il traffico web, tuttavia è ancora necessario conoscere l'indirizzo IP e il dominio per connettersi a un sito Web tramite HTTPS e tali informazioni vengono inviate in chiaro. Quando ti connetti a questo sito, ad esempio, il tuo ISP vede l'indirizzo IP di stackexchange.com e SNI assegna anche il sottodominio ( security ). Il tuo ISP non saprà esattamente quali pagine hai visualizzato, comunque. Vedi un'altra domanda per ulteriori informazioni su cosa esattamente protegge TLS. Più in particolare:

https://subdomain.example.com/some/path?with=stuff

| visible to ISP | encrypted |

Se subdomain.example.com è incriminante, TLS non ti proteggerà. Se il resto dell'URL è incriminante, TLS ti proteggerà dallo snooping dell'ISP ma non ti proteggerà se un ordine del tribunale richiede i registri delle connessioni da example.com . Solo una rete anonima, come Tor, può aiutare a prevenire ciò disattivando il tuo IP reale dall'IP che si collega ai siti web.

Does using a Tor Browser prevent these other ways?

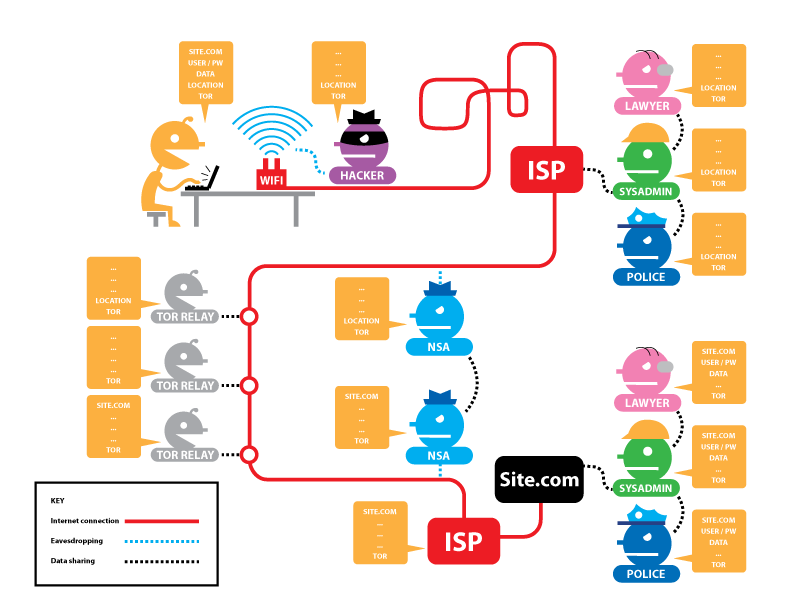

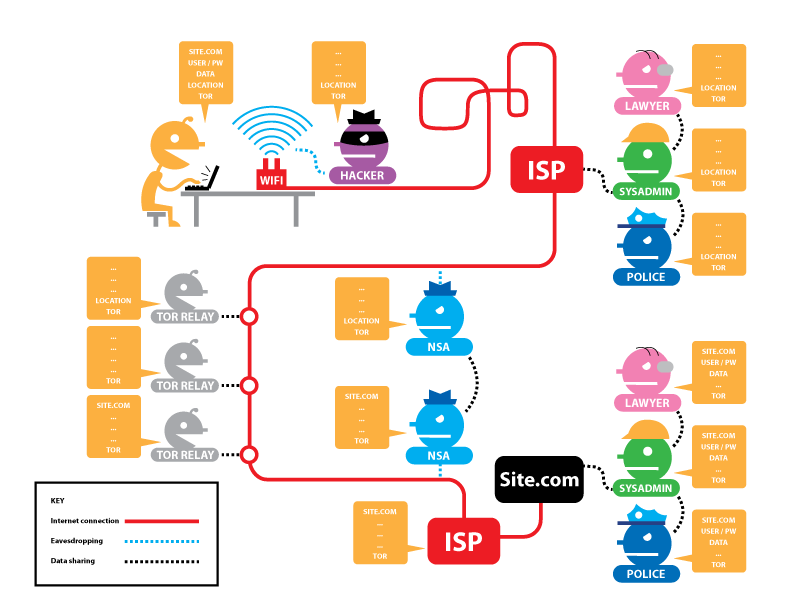

Sì, Tor Browser impedisce questo tipo di snooping perché tutto tra te e il nodo di uscita è crittografato. Il FEP ha una grande spiegazione di Tor e HTTPS . Quando si utilizzano entrambi, è possibile utilizzare questo diagramma per vedere esattamente quali diversi avversari sono in grado di vedere e da quale posizione quando si utilizza Tor e HTTPS insieme. È utile utilizzarlo per sviluppare il proprio modello di minaccia.

IldiagrammahaunaspettoleggermentediversoseusiTorsenzaHTTPS.MentreTorimpedisceancoraaltuoISPdivederequalcosadidiversodalfattochestaiusandoTor,ilnododiuscitasaràingradodileggereiltraffico(manonpuòdiredadoveproviene).QuestopuòessereunproblemasesiinvianocredenzialisensibilisuToraunsitoWebsenzautilizzareHTTPS.ControllailcollegamentoEFFpervedereunaversioneinterattivadeldiagrammaincuipuoialternarelostatodiToreHTTPS.

UnacosaimportantedaricordareècheTorèsolounostrumentoe,cometuttiglistrumenti,èpossibileutilizzarloinmodoerrato.Nontiaiuteràserovinile minacce post bomba alla tua scuola mentre tu sei l'unico utente di Tor al momento. Allo stesso modo, Tor non ti impedisce di rivelare accidentalmente informazioni personali.