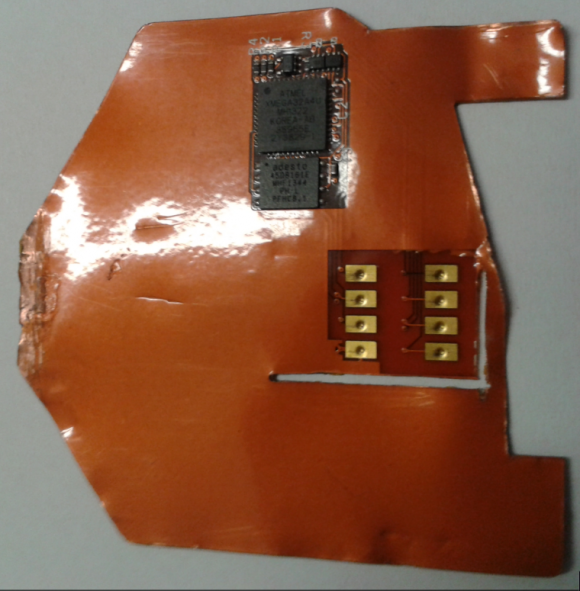

Uno dei metodi di verifica supportati dalle chip card è "Offline with PIN", in cui il PIN viene trasmesso alla carta, potenzialmente in testo semplice. Pertanto, uno skimmer come questo non solo può leggere i dati del titolare della carta dal chip, ma può anche intercettare il PIN in quella particolare situazione.

Questo è abbastanza dati per codificare una nuova scheda magstripe senza il CCV di Magstripe, e per qualche motivo alcuni emittenti non controllano questo CCV. Dopo aver acquisito il PIN dell'utente, puoi utilizzare questa nuova carta e il PIN dell'utente in un terminale che non supporta l'autenticazione del chip e che non controlla il CCV di Magstripe.

Qual è il punto? Con le vecchie schede magnetiche il PIN non viene mai trasmesso alla carta, quindi sfiorare il PIN di un utente richiede uno skimmer a banda magnetica oltre a una telecamera nascosta per guardare gli utenti inserire i loro numeri PIN. Questo in realtà sembra un modo più semplice per scremare i numeri PIN rispetto all'approccio precedente.

link

link

Riferimenti leggermente più tecnici: (CTRL-F per "PIN offline")

link

link