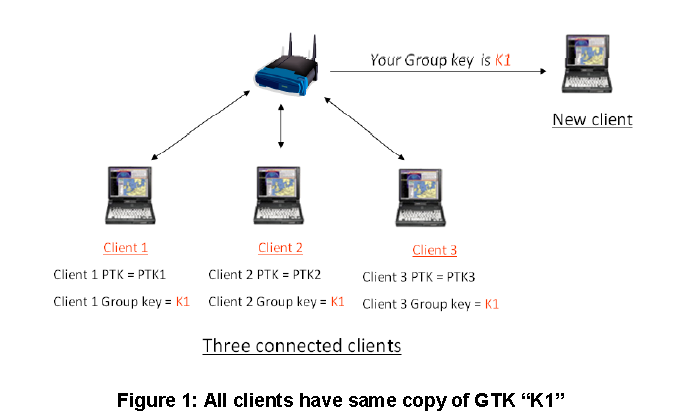

Il difetto del foro 196 consiste fondamentalmente nel sfruttare ciò che la pagina 196 dello standard dice ... dice che i messaggi inviati con le chiavi di gruppo, cioè le chiavi destinate alle comunicazioni broadcast, non hanno protezione contro lo spoofing. Pertanto, un utente malintenzionato può inviare un messaggio con una chiave GTK con l'IP che desidera.

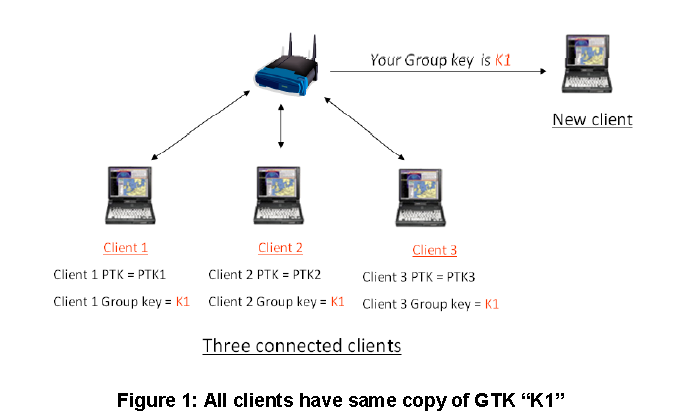

Il punto dell'attacco è inviare un messaggio con una chiave GTK ma indirizzato a un MAC di destinazione anziché a un indirizzo MAC di trasmissione. In questo modo, solo la vittima elaborerà quel pacchetto di trasmissione e, pertanto, a meno che la tabella ARP non abbia una risoluzione statica per il MAC del gateway, si verificherà un avvelenamento IP che consentirà il sopporto del router.

Da quel momento in poi, quando la vittima comunica con il Gateway, verranno utilizzate le chiavi PTK associate a quell'IP, che l'attaccante consegnerà gentilmente per realizzare il MITM. Semplice ma funzionale.

Non importa se è una rete sicura robusta che utilizza WPA2 e AES. Può essere comunque eseguito, ma con l'isolamento del cliente è possibile evitare il problema. Ad ogni modo, le prestazioni saranno compromesse.