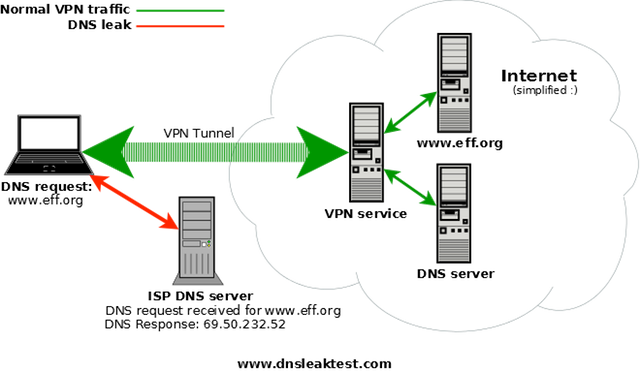

Mentre si utilizza la propria VPN, è possibile aumentare la sicurezza, mettendo il server DNS sul lato della rete del servizio VPN e forzando qualsiasi richiesta DNS attraverso il proprio servizio / proxy DNS locale.

Il provider ISP / DNS del server / rete in cui è ospitato il DNS può tuttavia accedere, intercettare e modificare le query DNS.

Configurazione di un server DNS / caching / server proxy che non parla con i normali server dei nomi di root, ma invece comunica tramite TLS con server abilitati a dnscrypt risolvi in un colpo solo l'elemento di privacy delle tue richieste DNS e qualsiasi potenziale perdita.

Per maggiore sicurezza, dovresti configurare anche ulteriori regole firewall che intercettano le richieste DNS provenienti dai tuoi locali / dal tuo client DNS che non utilizzano il tuo indirizzo IP DNS e impongono l'invio delle richieste DNS al tuo servizio DNS (ad esempio , una macchina con la configurazione 8.8.8.8 del server DNS di Google sarà invece forzata a parlare con i servizi DNS).

Come ulteriore misura di sicurezza, tieni presente che, ad esempio, OS / X e iPhone consentono l'impostazione tramite i profili di VPN su richiesta. In altre parole, qualsiasi nuova richiesta di connessione non sarà soddisfatta senza che il VNP salga, annullando così qualsiasi connessione accidentale mentre la VPN non è stabilita.

Come nota a margine, a casa eseguo un server DNS che serve la mia attrezzatura e uso frequentemente la mia Home VPN, le VPN di lavoro gestite da me e una VPN commerciale. In questo caso, non ci possono essere perdite DNS all'ISP locale mentre parlo con server DNS esterni su dnscrypt / TLS.

Vale anche la pena notare che mentre servizi come link test per la perdita, l'assenza di una perdita non garantisce per il vostro impostare; quei test sono molto più utili quando trovano delle perdite.

Come ultimo promemoria, vorrei anche aggiungere che le regole di policy / firewall aggiunte da un client VPN, in particolare le regole predefinite aggiunte dal software VPN commerciale, possono cambiare i comportamenti attesi della tua infrastruttura.